תעודות SSL משמשות לאבטחת האפליקציה שנוצרת ב-Kubernetes לבטיחות עתידית. הבה ניקח אישור מאובטח אחר, TLS, המכיל מפתח פרטי מאובטח מאוד. אישורים נוצרים עם אישורים: K8r.io API. נלמד על תצורת תעודת SSL בעזרת דוגמאות מפורטות. נתחיל עם תעודת SSL ב-Kubernetes. תעודות SSL חשובות מאוד לדפדפנים. הדפדפן, בעזרת תעודות SSL ו-TLS, יוצר חיבור מאובטח עם שירותי Kubernetes.

דרישות מוקדמות:

כל משתמש חייב לקבל את הגרסה האחרונה של אובונטו של המערכת שלו. המשתמש במערכת ההפעלה Windows מתקין קופסה וירטואלית ומוסיף אובונטו או לינוקס באופן וירטואלי למערכת. המשתמשים חייבים להכיר את Kubernetes, את שורת הפקודה kubectl, את התרמילים והאשכולות, ולהכיר את ה-DNS של אשכולות כדי להבין את הנושא הזה טוב יותר.

תן לנו להסתכל בקצרה על תצורת תעודת SSL ב- Kubernetes על ידי חלוקת ההליך כולו לשלבים שונים.

שלב 1: הפעל את לוח הבקרה של Kubernetes

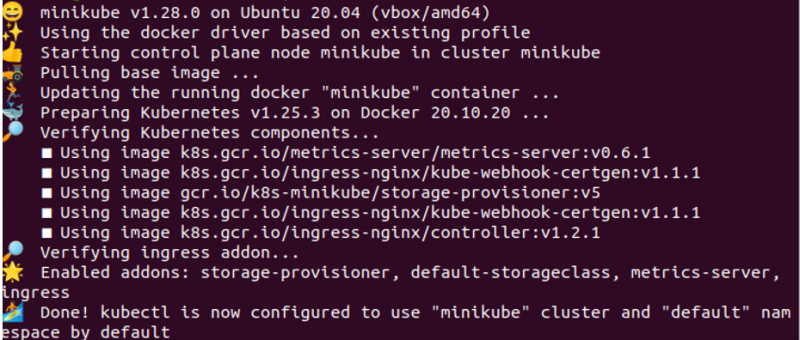

אנחנו רוצים סביבה באפליקציה שלנו שבה נוכל להריץ פקודות Kubernetes לביצוע משימות Kubernetes. כתוצאה מכך, Kubernetes מספקת לנו מכולה מקומית בשם 'minikube'. בכל הפעלה של אפליקציית Kubernetes, נתחיל מיניקוב ב-Kubernetes, שהוא בעצם מסוף, שנדרש להפעלת פקודות Kubernetes. בשלב זה, אנו מפעילים את הפקודה לאתחול Minikube, שהיא:

> התחל מיניקוב

כאשר אנו מריצים פקודה זו במסוף המערכת שלנו, ביצוע הפקודה מתחיל בלחיצה על כפתור ה-Enter. הפקודה מציגה לנו בתמורה תוצאת צילום מסך המצורפת למטה.

שלב 2: צור בקשת חתימה על אישור

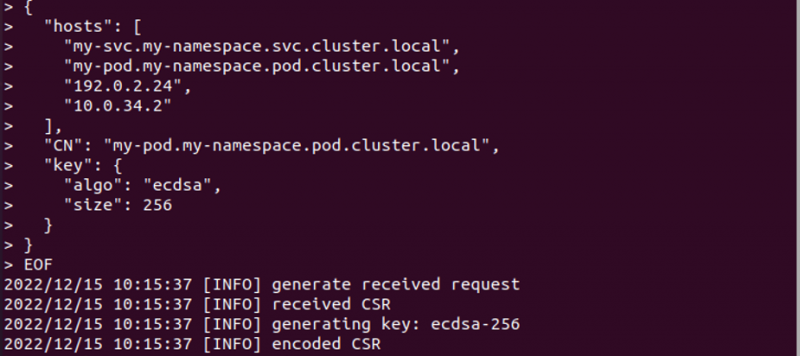

לאחר יצירת אשכול באמצעות Minikube, אנו רוצים כעת ליצור בקשת חתימה על אישור. בתמורה לפעולה זו, אנו מפעילים את הפקודה לחתימה על בקשת האישור ויצירת מפתח פרטי.

> חתול << EOF | cfssl genkey - | cfssljson -רַק שרת

לאחר ביצוע השאילתה, הבקשה נוצרת בהצלחה עם המפתח הפרטי. התוצאה מצורפת למעלה כצילום מסך.

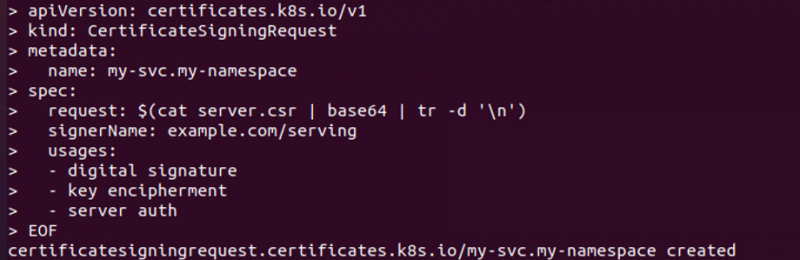

שלב 3: צור מניפסט בקשת חתימה על אישור בקובץ YAML

בשלב זה, ניצור מניפסט קובץ YAML ליצירת CSR ב-Kubernetes. אנו מפעילים את הפקודה למטה:

> חתול << EOF | kubectl להחיל -ו –לאחר ביצוע פקודה זו, נוצר בהצלחה קובץ YAML. ואנחנו שולחים אותו לשרת ה-API, כפי שמוצג בצילום המסך המצורף.

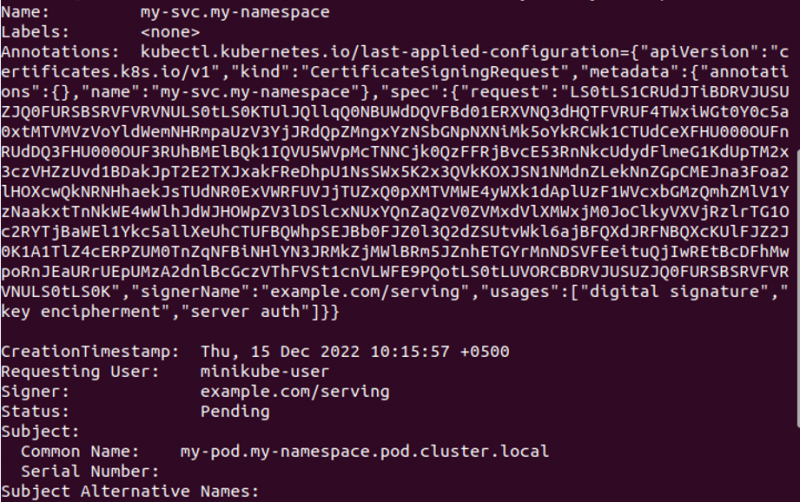

שלב 4: קבל סטטוס בקשת חתימה על אישור

בשלב זה, נבחן את סטטוס ה-CSR כפי שנראה דרך ה-API. אנו יכולים להפעיל את הפקודה הנתונה כדי לאחזר את מצב בקשת האישור.

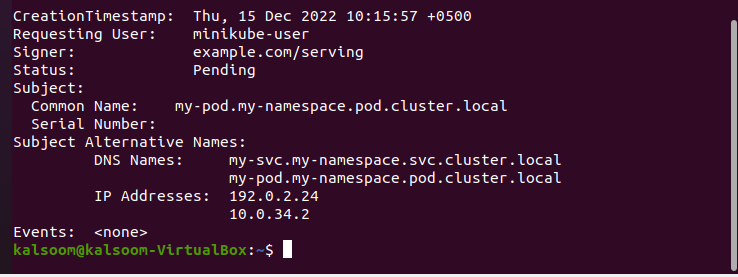

> kubectl תאר csv my-svc.my-namespace

כאשר הפקודה מופעלת, סטטוס CSR מוצג בפלט, כפי שמוצג בצילום המסך המצורף. הסטטוס של CSR הוא 'בהמתנה', והסטטוס הזה מגיע מ-API. שם הקובץ הוא my-svc. מרחב השמות שלי והערות, משתמש מבקש ונושאי, שמות חלופיים לנושאים בעלי שמות DNS וכתובות IP, אירועים וכו' כלולים בתיאור CSR. הסטטוס הוא 'בהמתנה', מה שאומר שאישור ה-CSR עדיין לא אושר.

שלב 5: אישור אישורי אחריות חברתית

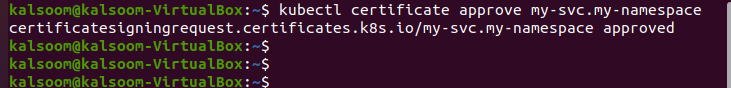

הסטטוס של תעודת ה-CSR עדיין בהמתנה. אז, במקרה זה, נשלח שאילתה ל-API של Kubernetes כדי לאשר את אישור ה-CSR. אנו מפעילים את הפקודה הזו לאישור:

> אישור kubectl מאשר את my-svc .my-namespaceהפקודה מציגה את הפלט לאחר הביצוע. אדם מורשה, כגון הנהלת Kubernetes, מאשר את תעודת ה-CSR. מכיוון שאנו משתמשים מורשים, אנו יוצרים קבצי YAML. כתוצאה מכך, תעודת ה-CSR מאושרת בקלות באמצעות הפקודה, כפי שמוצג בתמונת המסך להלן לצורך הבהרה.

my-svc.my-namespace אושר בהצלחה דרך ה-API של certificates.k8s.io.

שלב 6: אחזר את אישור ה-CSR ב-Kubernetes

כעת אנו ממתינים לראות אם תעודת ה-CSR אושרה. אז, נריץ את הפקודה כדי לקבל רשימה של כל תעודות ה-CSR הפעילים כעת במערכת. הפעל את הפקודה:

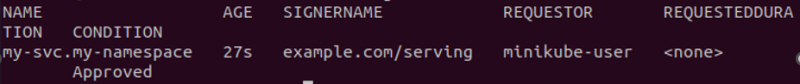

> kubectl קבל csr  שם תעודת ה-CSR המאושרת ב-Kubernetes מוצג בצילום המסך המצורף. פקודה זו מחזירה את השם, הגיל, שם החותם, המבקש, משך הזמן המבוקש ומצב תעודת ה-CSR.

שם תעודת ה-CSR המאושרת ב-Kubernetes מוצג בצילום המסך המצורף. פקודה זו מחזירה את השם, הגיל, שם החותם, המבקש, משך הזמן המבוקש ומצב תעודת ה-CSR.

שלב 7: חתום על האישור על ידי רשות יוצר

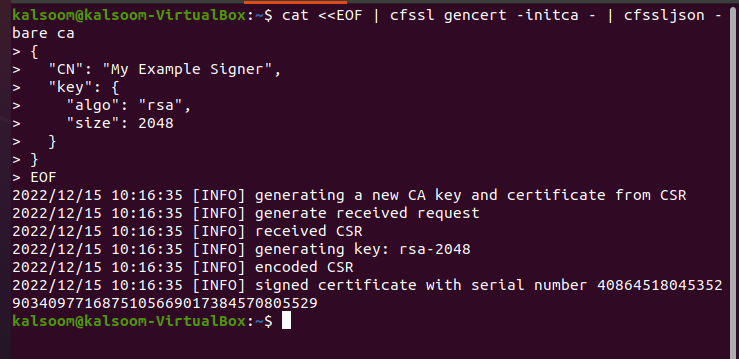

בשלב זה נראה כיצד חותמים אישורים ב-Kubernetes. אישור ה-SSL אושר אך עדיין לא חתום. שם החותם מופיע בתעודה ב-Kubernetes. אנו מפעילים את הפקודה שבאמצעותה חותם החותם המבוקש על האישור. הפקודה היא:

> חתול << EOF | cfssl genart -initca - | cfssljson - חשוף כ{

'CN' : 'חתם הדוגמה שלי' ,

'מַפְתֵחַ' : {

'משהו' : 'rsa' ,

'גודל' : 2048

}

}

EOF

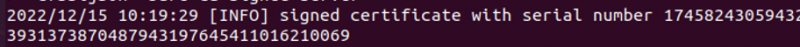

הפקודה מופעלת כדי לחתום על האישור בצורה דיגיטלית. חותם חותם על האישורים המבוקשים ומעדכן את סטטוס ה-API עם הפקודה 'אישור SSL'. יצרנו אישור חתימה על ידי הפעלת הפקודה לעיל והתוצאה מוצגת בצילום המסך המצורף. מספר סידורי ייחודי שימש בהצלחה לחתימה על האישור.

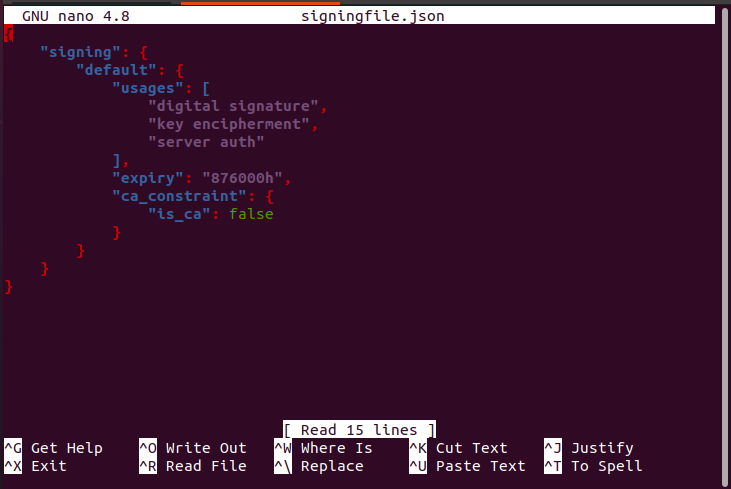

שלב 8: צור קובץ JSON כדי להנפיק אישור

לאחר החתימה על האישור, אנו יוצרים קובץ JSON ממנו אנו מוציאים אישור. ניצור קובץ JSON על ידי הפעלת הפקודה הבאה עם צילום המסך המצורף:

> ננו signingfile.jsonלאחר ביצוע הפקודה, נוצר קובץ JSON כפי שניתן לראות בצילום המסך למטה.

שלב 9: השתמש ב-Server-Signing-config.json

בשלב זה, אנו משתמשים בקובץ server-signing-config שנמצא ב-JSON כדי לחתום ולהנפיק את האישורים. אנו מפעילים את הפקודה לחתימה על אישור עם קובץ מפתח פרטי.

> kubectl קבל csr my-svc.my-namespace -ה jsonpath =' { .spec.request } ' | \ base64 --לְפַעֲנֵחַ | סימן \ cfssl -זֶה ca.pem -ca ca-key ca-key.pem -config server-signing-config.json | \ cfssljson -רַק ca-signed-server

לאחר פקודה זו, האישור שכבר מוגדר בקובץ json נחתם. המספר הסידורי של CSR זה נוצר. כאן, אנו יוצרים קובץ אישור הגשה חתום בשם 'ca-signed-server.pem.'

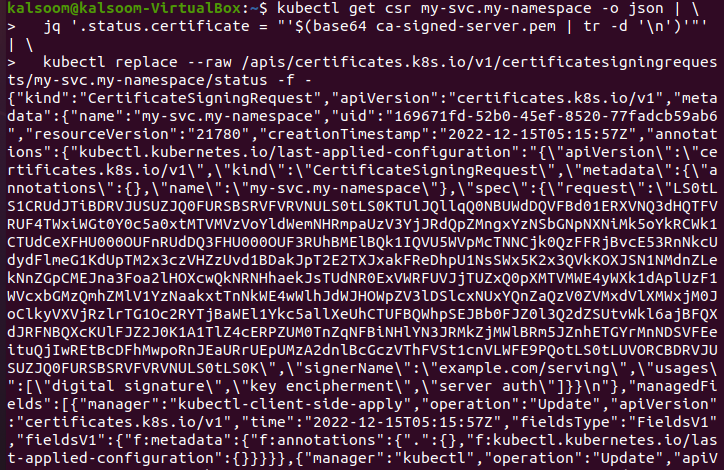

שלב 10: העלאת אישור חתום באובייקט API

בשלב זה, אנו מעלים את האישור החתום לסטטוס ה-API הממתין שראינו למעלה. הפקודה להעלאה היא:

> kubectl קבל csr my-svc.my-namespace -ה json | \ jq '.status.certificate = '' $ ( base64 ca-signed-server.pem | tr -ד '\n' ) ''' | \

> kubectl להחליף --גלם / apis / certificates.k8s.io / v1 / בקשות חתימת אישורים / my-svc.my- מרחב השמות / סטָטוּס -ו -

כאשר פקודה זו מבוצעת, האישור החתום מועלה בהצלחה בכל פעם שה-CSR מאושר. צילום המסך המצורף למעלה מציג לנו פורמט JSON שמעלה את האישור החתום כאובייקטי API.

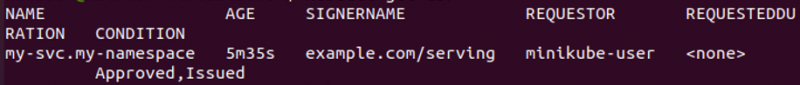

שלב 11: גייס תעודות מאושרות ב-Kubernetes

אנו מפעילים שוב את הפקודה להציג את האישורים המאושרים ב-Kubernetes.

> kubectl קבל csr

התעודה אושרה והונפקה בהצלחה, כפי שמוצג בצילום המסך למעלה.

שלב 12: שמור את האישור במערכת

בשלב זה נלמד כיצד להוריד את האישור החתום ולהשתמש בו בהצלחה במערכת שלנו. אנו פורסים בקלות את האישור בשרת. הפקודה היא:

> kubectl קבל csr my-svc.my-namespace -ה jsonpath = '{.status.certificate}' \| base64 --לְפַעֲנֵחַ > server.crt

שלב 13: מלא את האישור

בשלב זה נלמד כיצד לאכלס את התעודה בשרת כך שנוכל להשתמש בתעודה בקלות לאבטחת אינטרנט. אנו מפעילים את הפקודה:

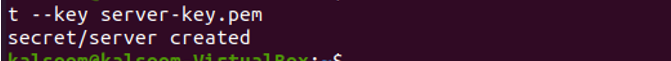

קלסום @ קלסום > kubectl צור שרת tls סודי --cert server.crt --מַפְתֵחַ server-key.pem

צילום המסך המצורף לעיל מראה לנו ששרת מאובטח או סודי TLS נוצר בהצלחה בשם cert server.cr ובעל מפתח פרטי server-key.pem.

שלב 14: הגדרות מפה את האישור

בשלב זה, נגדיר את התעודה כדי להבטיח שזהו תעודת הגשה מאובטחת על ידי הפעלת הפקודה למטה:

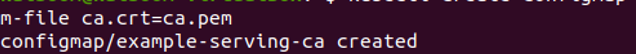

> kubectl create configmap example-serving-ca --from-file ca.crt=ca.pem

כפי שמוצג בצילום המסך המצורף, מפת התצורה/example-serving-ca נוצרה בהצלחה ב-Kubernetes לחיבור מאובטח בשרת האינטרנט.

סיכום

תעודות SSL משמשות למתן אבטחה ליישומי Kubernetes בשרת האינטרנט. הסברנו כל שלב בפירוט להבנתך. אתה יכול גם להפעיל את אותן פקודות ביישום Kubernetes שלך כדי להתקין את אישור ה-SSL.