ייתכן שיהיה קשה לנהל את מידת ההרשאות הניתנות לכל Pod ומכל במיכל Kubernetes. אנו עשויים להשתמש ביכולות Kubernetes SecurityContext כדי להוסיף או למחוק את יכולות לינוקס מה-Pod וה-Container כדי להגביר את האבטחה של המכולה. מאמר זה מתמקד בשימוש ב-securityContext כדי ליישם דוגמה פשוטה של הוספה ומחיקה של יכולות. התצורה של קובץ yaml למחיקת כל היכולות ולהוסיף רק יכולת אחת למיכל מסופקת בדוגמה לדוגמה. במאמר זה, נעשה שימוש בפקודות proc ו- capsh להצגת היכולות של המכולה.

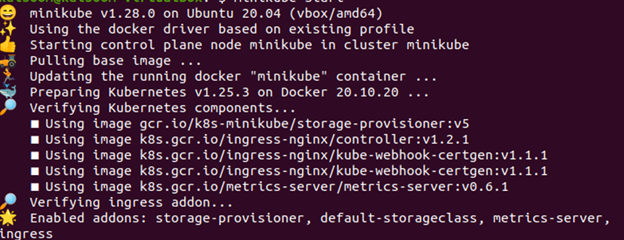

שלב 1: הפעל את שרת Minikube

ראשית, הפעל את שרת minikube כך שתוכל להפעיל את היישום שלך ולהשתמש בהוראות kubectl. אתה יכול לפרוס את הצמתים, הפודים ואפילו האשכול שלך באמצעות שרת minikube בסביבת Kubernetes. יש להשתמש בפקודה הבאה כדי לשמור על ה-minikube במצב פעיל:

> התחל מיניקוב

על ידי כך, שרת ה-minikube מופעל וסביבת Kubernetes מוכנה לשימוש.

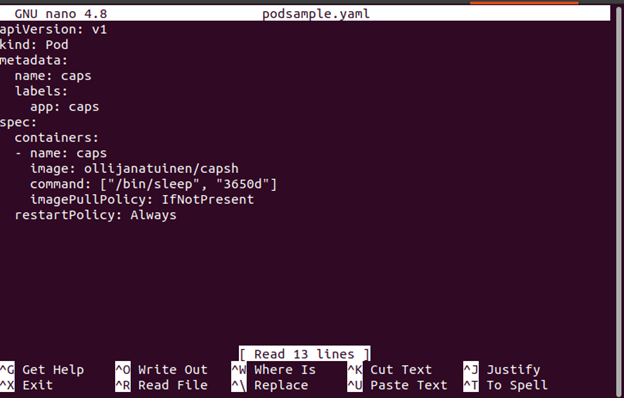

שלב 2: צור קובץ Kubernetes YAML

בשלב השני, צור קובץ YAML כדי לפרוס פוד.

בצע את השלבים ליצירת קובץ yaml באמצעות nano:

- עבור אל נתיב הספרייה שבו ברצונך ליצור את הקובץ או לשנות קובץ קיים.

- הקלד את פקודת הננו ואחריה את שם הקובץ.

הפעל את פקודת הננו הבאה. זה יוצר קובץ תצורה של YAML בשם 'nano podsample.yaml'.

> ננו podsample.yamlבוא נעבור לשלב הבא שהוא לעזור לך לדעת כיצד להגדיר קובץ podsample.yaml.

שלב 3: הגדר את קובץ YAML

אנו מוסיפים את כלי ה-capsh בשלב הקודם כדי שנוכל לראות את היכולות של המיכל שלנו.

שים לב שאף אחד מהפרמטרים הללו אינו מוגדר עבור מקטע securityContext עבור מכיל זה. לפיכך, כולם מוגדרים לברירות מחדל של המערכת. קח בחשבון את העובדה שמיכל זה פועל כמשתמש ברירת המחדל אשר מסופק ב-Dockerfile ממנו הוא בנוי אם לא מוגדר עבורו משתמש ב-Kubernetes. עבור קונטיינרים רבים, משתמש ברירת המחדל הזה הוא השורש.

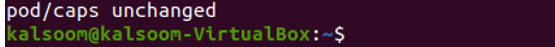

שלב 4: צור פוד

בשלב זה, בואו ניצור podsample.yaml עם הפקודה המצורפת הבאה:

> kubectl להחיל -ו podsample.yaml

שלב 5: בדוק את היכולות

בשלב הקודם, פוד נוצר ופועל.

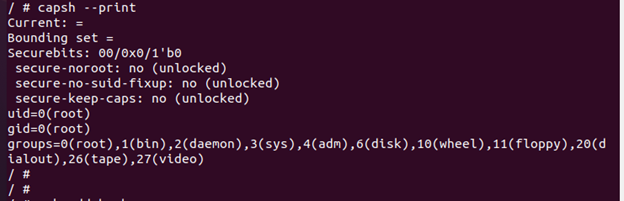

כעת, כשיש לנו מעטפת בתוכו, אנו יכולים להשתמש ב-capsh כדי לאמת את היכולות שלו באמצעות הפקודה הבאה:

> $ kubectl exec - -סטדין - -tty כובעים - - אֵפֶרבאמצעות פקודת capsh, ניתן לראות את יכולות ברירת המחדל של המיכל המפורטות כדלקמן:

אנו יכולים לראות מהפלט הנתון שלמכל יש יכולות ברירת מחדל רבות שניתנות לקונטיינר בזמן הריצה.

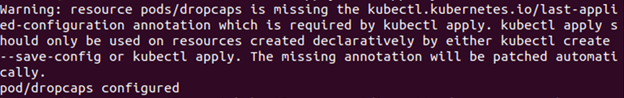

שלב 6: זרוק את יחיד יכולת י ב- Kubernetes SecurityContext

בשלב זה, אנו שומטים את היכולת הבודדת של המכולה.

בואו נגדיר את קובץ yaml באמצעות הפקודה הבאה:

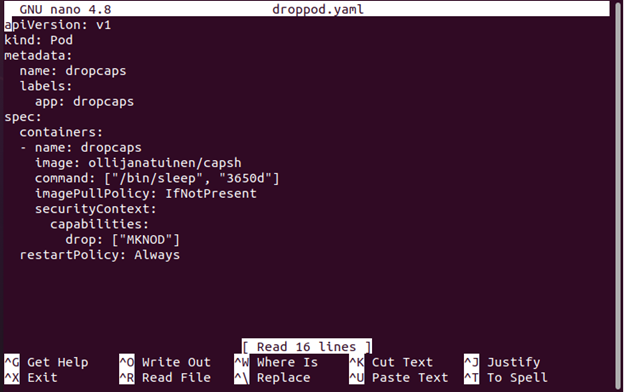

> ננו dropod.yamlלאחר מכן, עבור לתצורת קובץ dropod.yaml באמצעות הפקודה הנתונה הבאה:

> kubectl להחיל -ו dropod.yaml

שלב 7 : הגדר להוספת היכולת היחידה בקובץ YAML

בשלב זה, פתח את קובץ ה-yaml (dropped.yaml) שנוצר בשלב 6. לאחר מכן, הגדר את המכולה כך שאין לו יותר גישה ליכולת CAP_MKNOD, אשר מסירה את היכולת ליצור את הצמתים החדשים של מערכת הקבצים.

הקובץ המוגדר הוא כפי שמוצג:

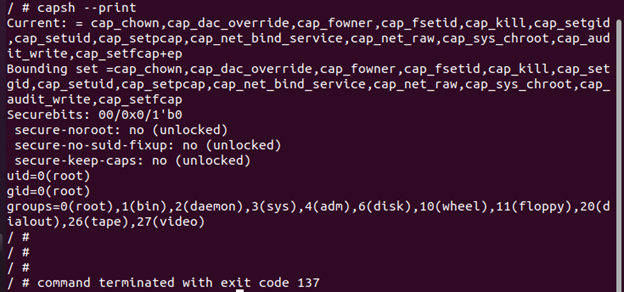

שלב 8 : בדוק את היכולות

קובץ ה-yaml מוגדר לשחרר את יכולת ה-CAP_MKNOD.

בשלב זה, הפעל והפעל את הקובץ dropcaps.yaml כדי לבדוק את היכולות של המיכל באמצעות הפקודה הבאה:

> $ kubectl exec - -סטדין - -tty dropcaps - - אֵפֶרניתן לבדוק את היכולות על ידי הפעלת קובץ dropcaps:

> # capsh - -הדפס

אנו יכולים לראות שהפוד הזה הפיל את יכולת ה-CAP_MKNOD בהשוואה לתרמיל הראשון.

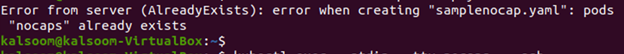

שלב 9 : שחרר את כל היכולות ב-Kubernetes SecurityContext

מכיוון ש-Kubernetes יכולה לבטל יכולת אחת, היא יכולה גם לבטל את כל היכולות דרך securityContext. בשלב זה, שחרר את כל היכולות של המיכל על ידי רמז הפקודה הנתונה:

> ננו samplenocap.yamlלאחר מכן, הגדר את קובץ samplenocap.yaml באמצעות הפקודה הבאה:

> kubectl ליצור -ו samplenocap.yaml

כעת, בואו נעבור לשלב הבא כדי להוריד את כל היכולות בהגדרות securityContext שלנו.

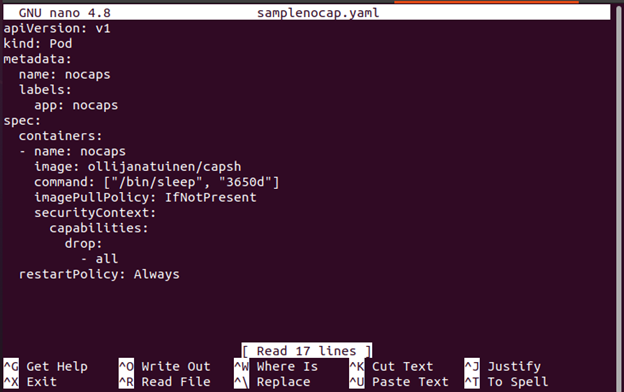

שלב 10: הגדר את כל היכולות בקובץ YAML

בשלב זה, פתח את קובץ ה-yaml שנוצר בשלב 9. לאחר מכן, הגדר בתוך container.securityContext ושחרר את כל היכולות של הכלי.

הקובץ המוגדר הוא כפי שמוצג:

שלב אחד עשר : בדוק את היכולות

הפעל את ה-nocaps ב-capsh כדי לראות את המידע על היכולות. בשלב זה, השתמש בפקודה הבאה והצג את כל היכולות של המיכל:

> kubectl exec - -סטדין - -tty nocaps - - אֵפֶרניתן לבדוק את היכולות באיור הבא על ידי הפעלת קובץ samplenocaps yaml ב-capsh:

> # capsh - -הדפס

הפלט הקודם מראה שהערך הנוכחי ='' והסט התוחם ='' ריקים כעת. היכולות נשמטו בהצלחה.

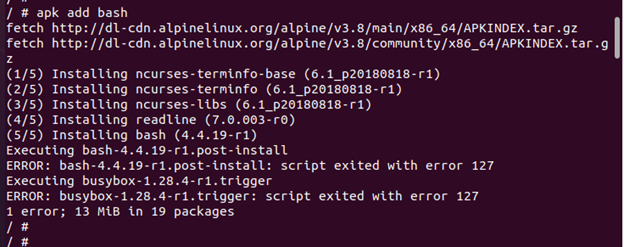

שלב 1 2 : התקן את Bash

בשלב זה, התקן את Bash דרך apk מכיוון שחלק מפונקציות המערכת לא יעבדו אם אין לנו יכולות כלל. למרות שהמכולה שלנו פועלת כשורש, ההתקנה של חבילת Bash נכשלת.

> # apk הוסף bash

שלב 1 3 : בדוק את מידע היכולות

ישנן מספר דרכים להציג את היכולות של המכולה שלנו, כגון שימוש בפקודות capsh ו-proc. בשלב זה, אנו מציגים את יכולות המכולה באמצעות הפקודה proc ו-proc מציגה יכולות כמפת סיביות. למרות שהוא לא ממש קריא כמו התוצאה של capsh, כל סיביות שמוגדרת כאן מייצגת יכולת מסוימת.

> # cd /proc/1/

כאן, אנו יכולים לראות שלמכל המסוים הזה אין יכולות מופעלות; כל הערכים הללו הם אפס.

שלב 1 4 : הוספת יכולת יחידה ב-Kubernetes SecurityContext

בשלבים הקודמים, הורדנו יכולת בודדת שהיא CAP_MKNOD והורדנו את כל היכולות. אבל, בשלב זה, אנו יכולים להוסיף את היכולות בחזרה.

בצע את הפקודה הבאה כדי ליצור את קובץ yAML:

> ננו sampleadd.yamlלאחר מכן, הגדר את הקובץ sampleadd.yaml.

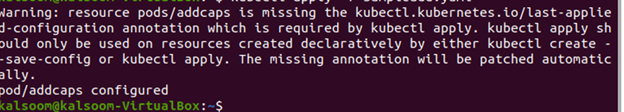

> kubectl ליצור -ו sampleadd.yaml

כעת, בואו ננסה את הקובץ sampleadd.yaml ונוסיף קיבולת יחידה בהגדרות ה-securityContext שלנו.

שלב 1 5 : הגדר את היכולת היחידה בקובץ YAML

כעת, בואו נגדיר את הקובץ על ידי הוספת היכולת ב- spec.container.securityContext לתוך capabilities.add ['MKNOD'].

היכולת מוצגת בקובץ YAML.

שלב 16 : בדוק את היכולות

בשלב זה, הפעל את ה-addcaps כדי לבדוק את היכולות באמצעות הפקודה הבאה:

> kubectl exec - -סטדין - -tty addcaps - - כפי שניתן לראות את הקיבולת הנוספת בפלט הנתון הבא:

הנוכחי = cap_mknod+ep

סט תוחם = cap_mknod

> # capsh - -הדפס

סיכום

למדת לראשונה מהדוגמה המיושמת על יכולות ברירת המחדל של הקונטיינר אשר מוקצות בזמן ריצה המוצג עם פקודת capsh. לאחר מכן, למדת להוריד יכולת בודדת במיכל בשם CAP_MKNOD. לאחר מכן, למדת גם כיצד להוריד את כל היכולות של הקונטיינר באמצעות התצורה //drop: –all. לאחר מכן, השתמשנו בשתי דרכים כדי להציג את היכולות של מכולות - באמצעות פקודות capsh ו-proc.