מאמר זה ימחיש:

- כיצד ליצור סוד Kubernetes?

- כיצד לקבל סוד מפוענח ב- Kubernetes?

- כיצד לפענח סוד באמצעות חבילת View-Secret?

- סיכום

כיצד ליצור סוד Kubernetes?

סוגים שונים של סודות קיימים ב-Kubernetes, הסוד הגנרי משמש לאחסון מידע כללי כמו אישורי משתמש ואסימונים, סוד ה-TLS משמש לאחסון אישור ומפתח tls, וסוד הרישום של docker מאחסן את אישורי הכניסה של Docker.

לצורך הדגמה, ניצור סוד גנרי לאחסון שם משתמש וסיסמה בהוראות שלהלן.

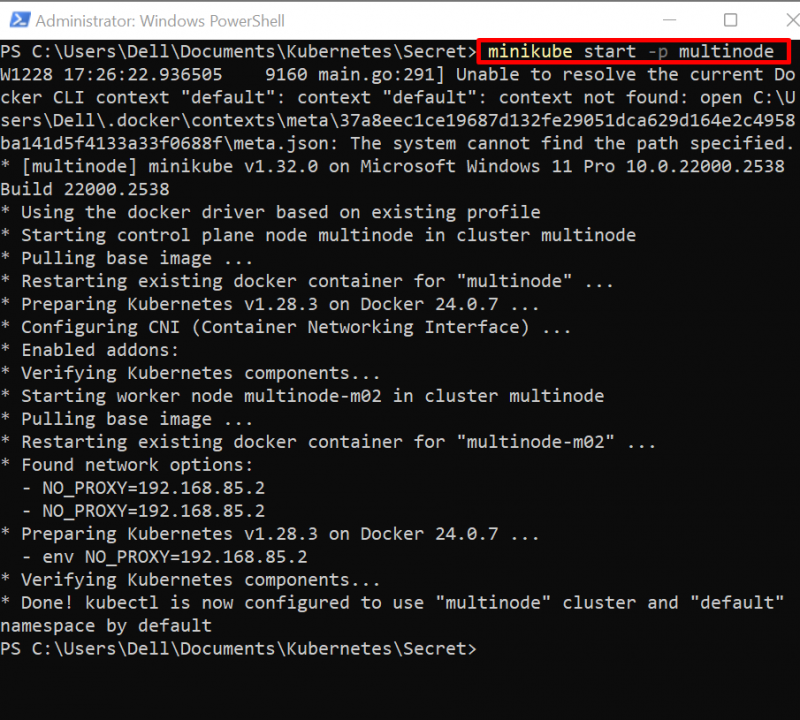

שלב 1: התחל אשכול

ראשית, התחל את אשכול Kubernetes. כדי לעשות זאת, פשוט השתמש ב-' התחלה של מיניקוב ' פקודה:

התחלה של מיניקוב -עמ' multinode

בפקודה לעיל, אנו מתחילים את אשכול המיניקובים הרב-צומתי שלנו:

שלב 2: צור קובץ אישורים

לאחר מכן, צור שני קובצי טקסט בשם 'username.txt' ו-'password.txt' כדי לשמור את שם המשתמש והסיסמה בהתאמה.

שלב 3: צור סוד

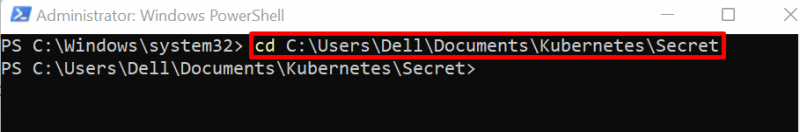

לאחר מכן, נווט אל הספרייה שבה יצרת קבצי אישורים:

CD C:\Users\Dell\Documents\Kubernetes\Secret

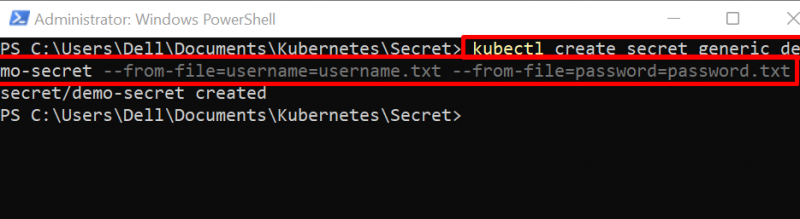

צור סוד חדש באמצעות ' kubectl צור סוד <סוג סודי> <שם סודי> ' פקודה. הנה ה ' -מ-קובץ אפשרות ' משמשת לשמירת הנתונים הסודיים מהקובץ:

kubectl צור סוד הדגמה גנרי סודי --from-file = שם משתמש =username.txt --from-file = סיסמה =password.txt

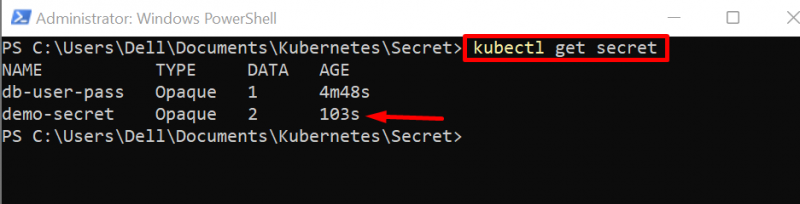

שלב 4: קבל סוד

לאימות, רשום את הסוד באמצעות הפקודה למטה

kubectl לקבל סודהפלט מציין שסוד חדש נוצר בהצלחה:

כיצד לקבל סוד מפוענח ב- Kubernetes?

לפעמים משתמשים עשויים להידרש לצפות במידע הסודי מסיבות שונות כגון למטרות ניפוי באגים, צפייה במידע אישורים לצורך אישור ועוד רבים נוספים. כדי לקבל את הסוד המפוענח ב- Kubernetes, עקוב אחר ההדגמה שלהלן.

שלב 1: תאר סוד

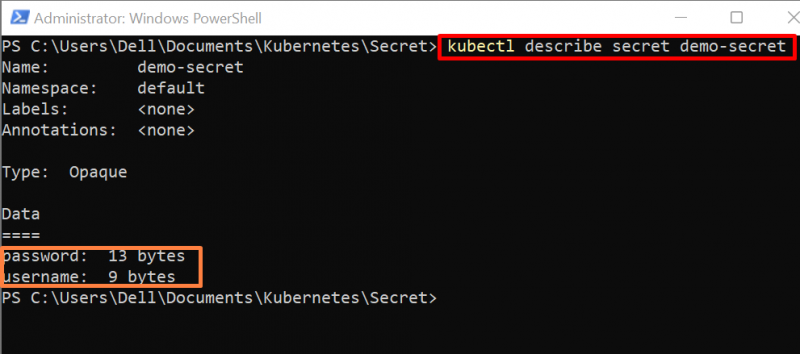

ה ' kubectl לתאר ' מציג את הסיכום המפורט של משאב kubernetes. כדי להציג את הפרטים הסודיים, השתמש ב' kubectl תאר את הסוד <שם סודי> ' פקודה:

kubectl מתאר סוד דמו-סודיכאן, הפקודה לעיל מציגה את גודל הנתונים הסודיים רק בבתים אך אינה חושפת את המידע הסודי כפי שמוצג להלן:

שלב 2: קבל נתונים סודיים בפורמט Json

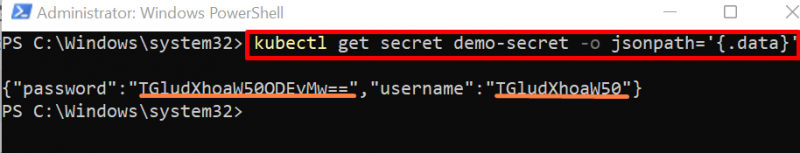

כדי לקבל את הנתונים הסודיים בפורמט json, השתמש בפקודה הבאה:

kubectl קבל סוד הדגמה סודי -או jsonpath = '{.נתונים}'התוצאה שלהלן מציגה את הנתונים הסודיים המקודדים ב-base64:

כדי לראות את הסוד, המשתמש צריך לפענח את הסוד. כדי לפענח את הסוד מ-base64 לצורה אמיתית, המשתמש צריך להיות מסוף bash כדי להפעיל את פקודת bash. כדי להתקין את מסוף ה-bash, בצע את ' הוסף את Git Bash למסוף Windows ' מאמר.

שלב 3: פענח את הסוד

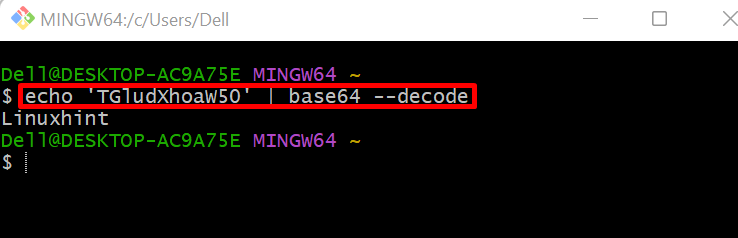

כדי לפענח את הסוד, תחילה הפעל את מסוף 'git bash'. לאחר מכן, הפעל את ' echo <שם משתמש מקודד base64> | base64 -פענוח ' פקודה. ניתן לבצע פקודה זו ישירות במסופי Linux ו-Mac:

הֵד 'TGludXhoaW50' | base64 --לְפַעֲנֵחַכאן, פיענחנו את שם המשתמש:

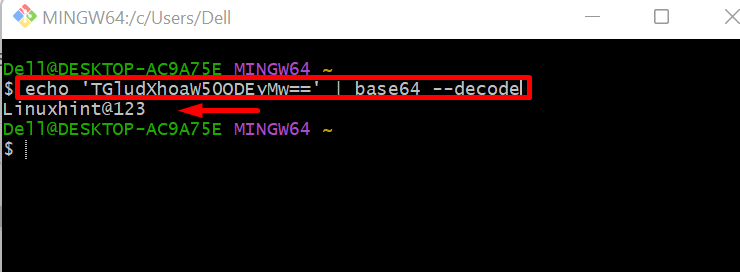

כדי לפענח את הסיסמה, השתמש ב' echo <סיסמה מקודדת base64> | base64 -פענוח ' פקודה:

הֵד 'TGludXhoaW50QDEyMw==' | base64 --לְפַעֲנֵחַ

כיצד לפענח סוד באמצעות חבילת View-Secret?

משתמשי Kubernetes יכולים לפענח את הסוד באמצעות חבילות שונות וה' נוף-סוד חבילה היא אחת מהן שניתן להתקין ולהשתמש בה בקלות באמצעות אחד מהתוספים הנתמכים על ידי Kubernetes ' דָם '. כדי להתקין ולהשתמש ב' נוף-סוד חבילה, עקוב אחר ההדגמה שלהלן:

תנאי מוקדם: התקן את הפלאגין Krew

התוסף Krew הוא אחד מהפלאגינים של Kubernetes שניתן להשתמש בהם כדי להתקין חבילות שונות כדי לספק פונקציונליות נוספת למשאבי Kubernetes. כדי להתקין את ה-crew על המערכת, עברו על השלבים הבאים.

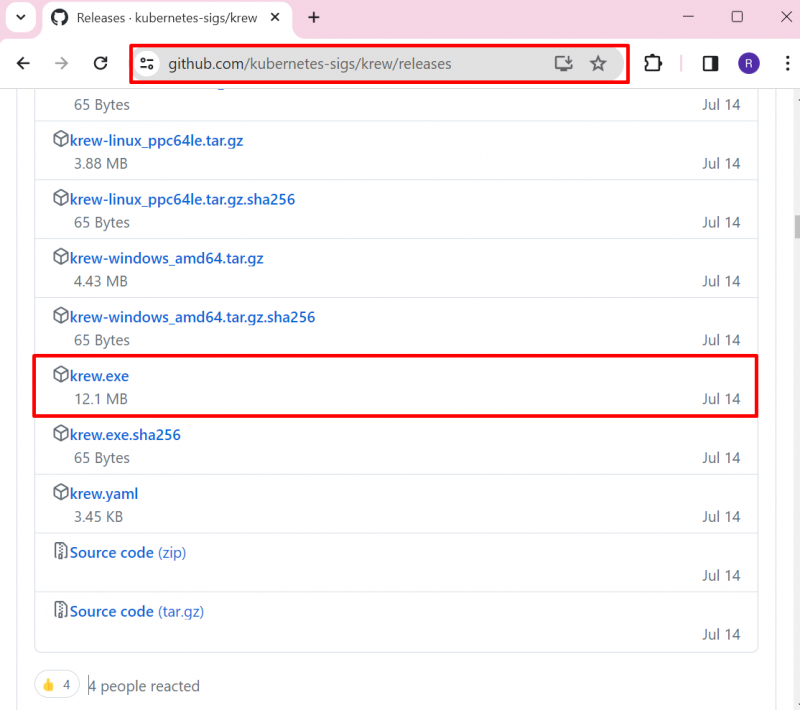

שלב 1: הורד את קובץ 'krew.exe'.

ראשית, נווט אל רשמית המשחררות של krew עמוד והורד את הקובץ 'krew.exe':

—————————————————————————————————————————

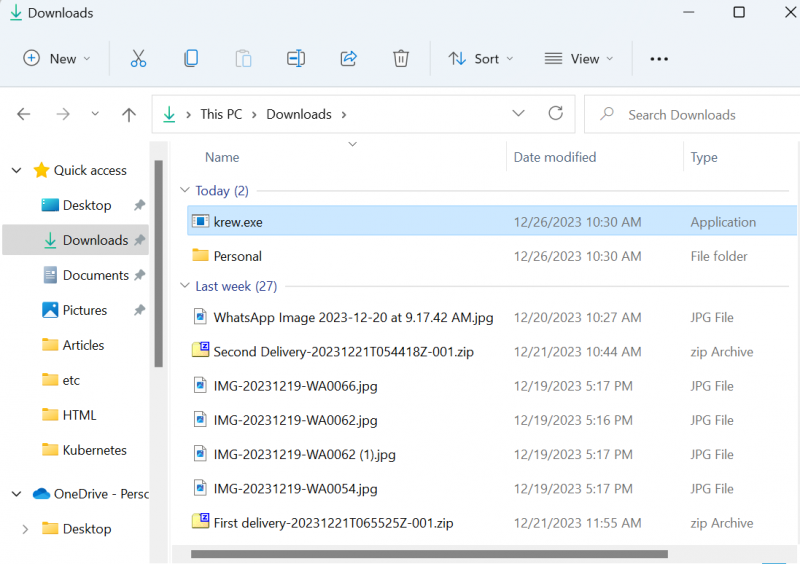

כברירת מחדל, תוריד krew ב' הורדות ' תיקייה:

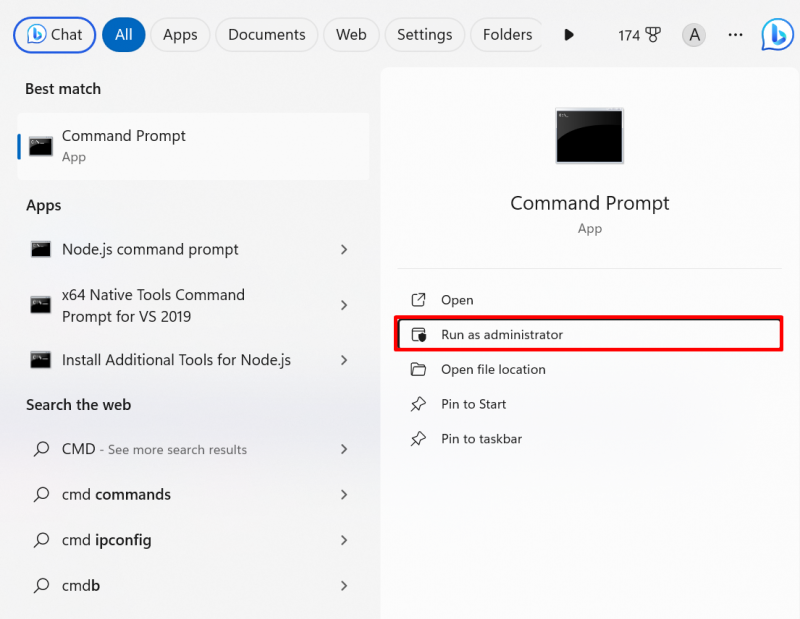

שלב 2: הפעל את שורת הפקודה

פתח את שורת הפקודה עם זכויות ניהול באמצעות ' סטארט - אפ תפריט:

שלב 3: התקן את Krew

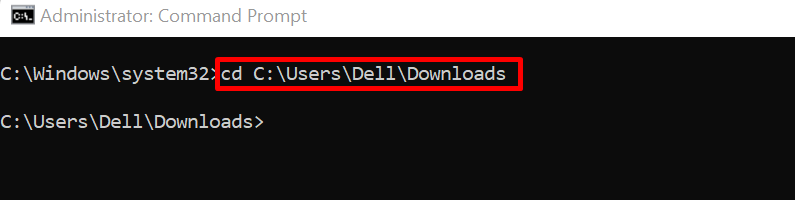

נווט אל הספרייה שבה ' blood.exe הורדת הקובץ:

CD C:\Users\Dell\Downloads

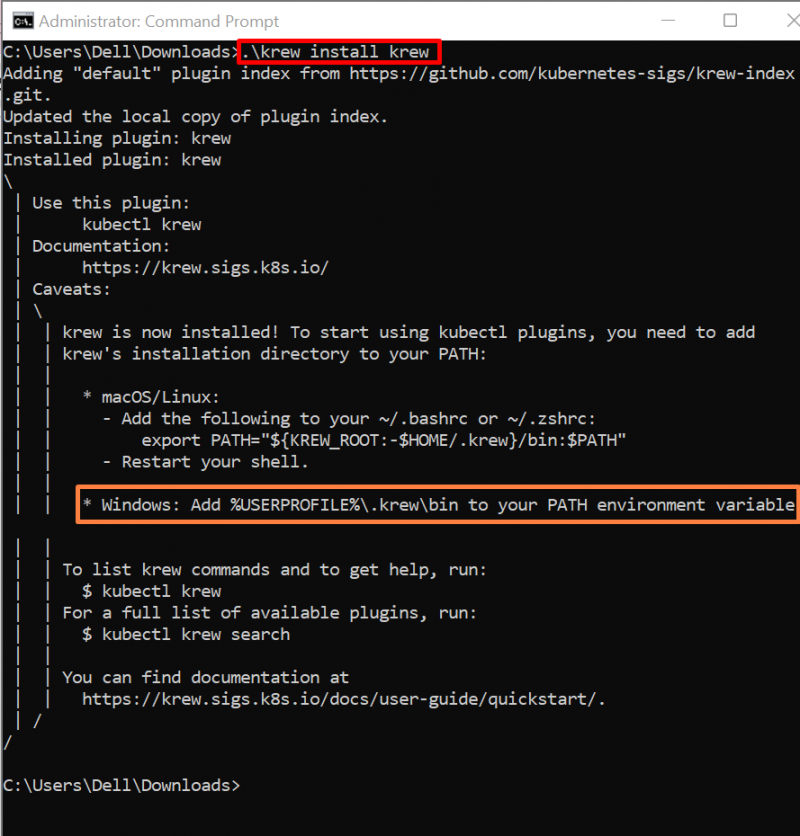

לאחר מכן, השתמש בפקודה למטה כדי להתקין krew ב-Windows:

.\דָם להתקין דָםהפקודה לעיל תתקין את ה-krew בספריית המשתמש ' C:\Users\<שם משתמש>\.crew\bin ”:

שלב 4: הוסף את Krew ל-Windows Path

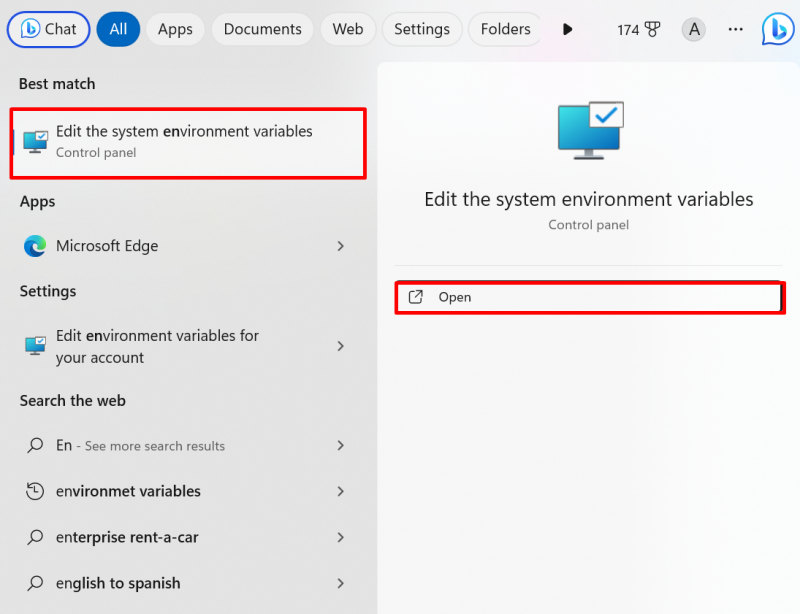

כדי לגשת לפקודות Krew משורת הפקודה של Windows, המשתמשים נדרשים להוסיף krew בנתיב Windows. כדי לעשות זאת, חפש את ' משתנה הסביבה ' בתפריט התחל והפעל את ההגדרות המודגשות למטה:

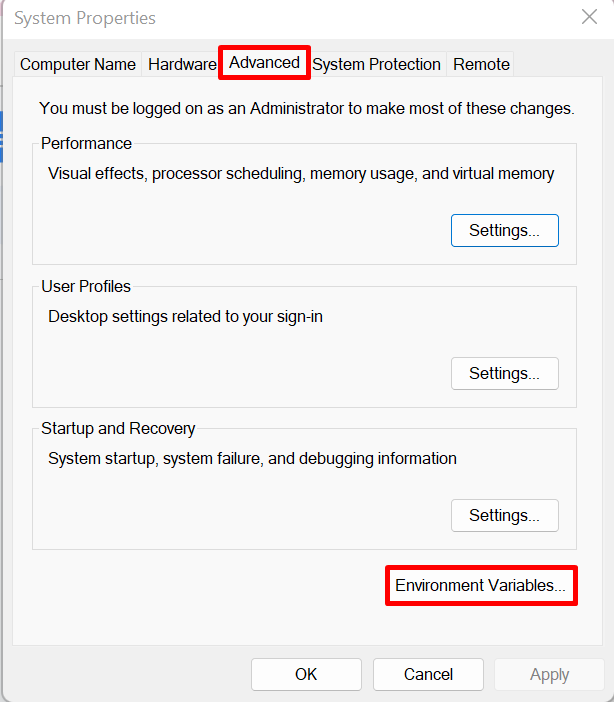

מ ה ' מִתקַדֵם ', פתח את הגדרות 'משתני סביבה':

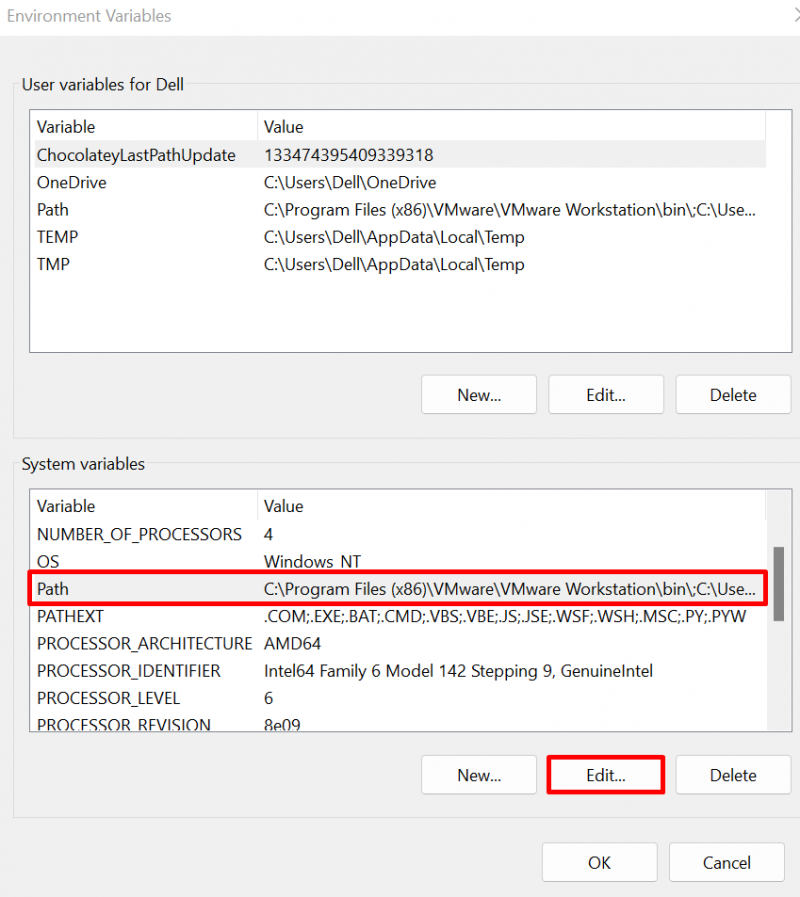

בחר את ' נָתִיב ' משתנה ולחץ על ' לַעֲרוֹך ' כפתור:

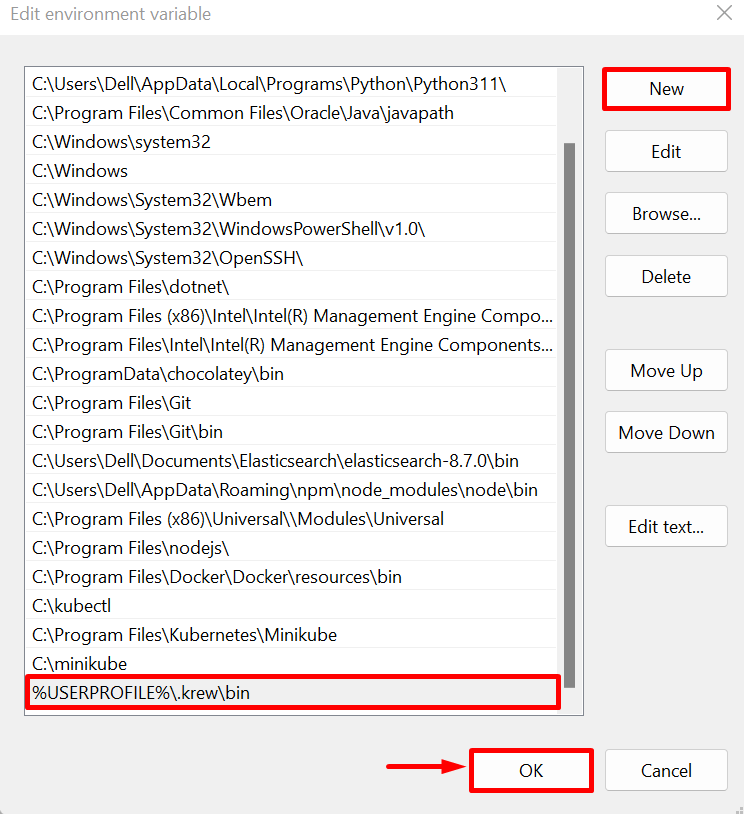

לחץ על ' חָדָשׁ כדי להוסיף נתיב, הדבק את הלחצן ' C:\Users\<שם משתמש>\.crew\bin ' נתיב, ולחץ על כפתור 'אישור':

שלב 5: אימות

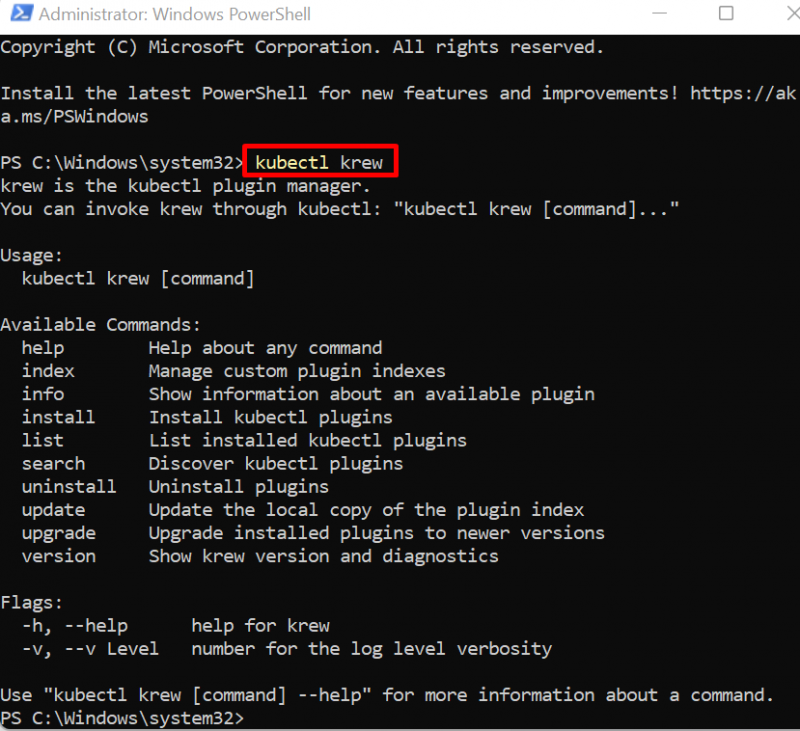

כעת, סגור את כל מסופי Windows והפעל את שורת הפקודה או PowerShell. לאחר מכן, הפעל את הפקודה למטה כדי לבדוק אם krew מותקן או לא:

דם קובקטלהפלט מראה שהתקנו בהצלחה את krew במערכת:

פענח את סוד Kubernetes באמצעות חבילת View-Secret

כדי לפענח את הסוד באמצעות החבילה view-secret, התקן תחילה את הסוד באמצעות krew. לאחר מכן, השתמש ב-' kubectl view-secret <שם סודי> ” הפקודה לפענוח הסוד. להמחשה, עיין בשלבים הבאים.

שלב 1: התקן חבילת View-Secret

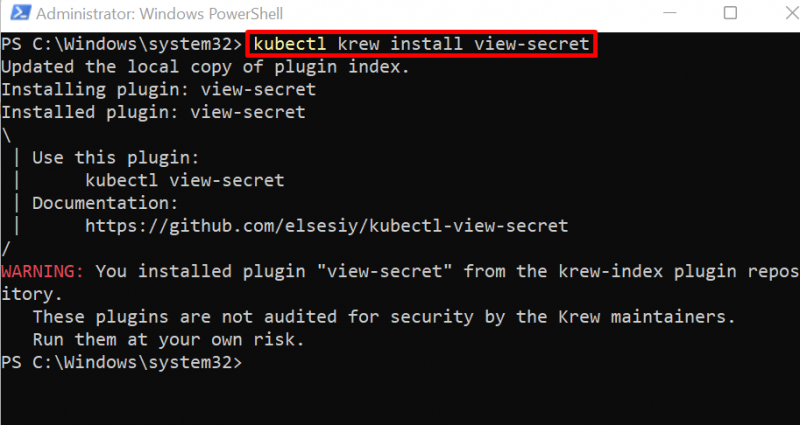

כדי להתקין את חבילת ה-View-Secret, השתמש בתוסף Kubectl krew כפי שמוצג להלן:

דם קובקטל להתקין נוף-סודאתה יכול לראות שהתקנו את חבילת ה-view-secret. התעלם גם מהאזהרה המוצגת להלן:

שלב 2: הצג Kubernetes Secret

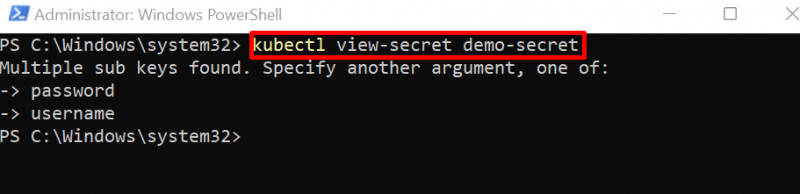

לאחר מכן, כדי להציג את הסוד המפוענח של Kubernetes, השתמש ב-' kubectl view-secret <שם סודי> ' פקודה:

kubectl תצוגה-סוד הדגמה-סודכאן, הפלט מראה שהסוד הנוכחי מכיל שני משתנים. כדי להציג את הערך המפוענח, המשתמש צריך לציין גם את שם המשתנה בפקודה:

שלב 3: פענח את הסוד

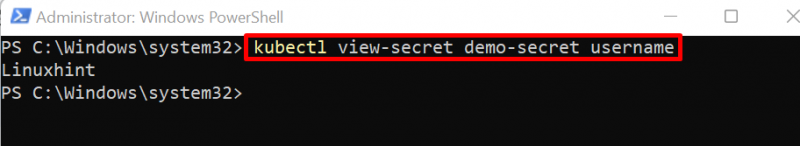

כדי לפענח את הערך הסודי, השתמש ב-' kubectl view-secret <שם-סוד> <שם-משתנה> ' פקודה:

kubectl view-secret demo-secret שם משתמשכאן, פיענחנו את שם המשתמש:

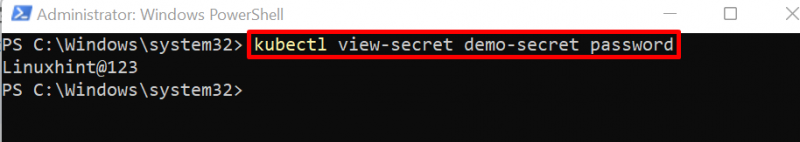

על ידי שינוי שם המשתנה בפקודה לעיל, ניגשנו לסיסמה כפי שמוצג להלן:

kubectl View-Secret Demo-Secret סיסמה

זה הכל על קבלת סוד מפוענח ב- Kubernetes.

סיכום

כדי לקבל את הסוד המפוענח ב-Kubernetes, גש תחילה לנתונים הסודיים בפורמט json באמצעות הפקודה 'kubectl get secret'. פקודה זו תציג נתונים סודיים המקודדים ב-base64. כדי לפענח את הנתונים, השתמש ב-' echo <נתונים מקודדים בבסיס 64> | base64 -פענוח ' פקודה. לחלופין, המשתמש יכול להציג את הסוד המפוענח באמצעות חבילת 'הצג-סוד'. בלוג זה המחיש כיצד לקבל סודות מפוענחים ב- Kubernetes.