בלוג זה ידגים:

- כיצד להתקין Hashcat בקאלי לינוקס?

- כיצד להשתמש ב-Hashcat בקאלי לינוקס?

- טיפ בונוס: כיצד להשתמש ברשימת המילים של קאלי לפיצוח סיסמאות

- סיכום

כיצד להתקין Hashcat בקאלי לינוקס?

Hashcat הוא כלי פריצה אתי המשמש מקצועני אבטחת סייבר לפיצוח סיסמאות. הוא משתמש בכוח גס ואלגוריתמי גיבוב רבים אחרים כדי לפצח גיבוב או להמיר גיבוב לסיסמאות. למטרה זו, הוא משתמש בסוגים שונים של מצבי התקפה. Hashcat מותקן מראש בקאלי לינוקס. במקרה, אם הוא אינו מותקן על Kali, התקן אותו על ידי ביצוע השלבים הבאים.

שלב 1: עדכן את Kali

ראשית, עדכן את Kali לגרסה המתגלגלת האחרונה באמצעות ' עדכון מתאים ' פקודה:

סודו עדכון מתאים

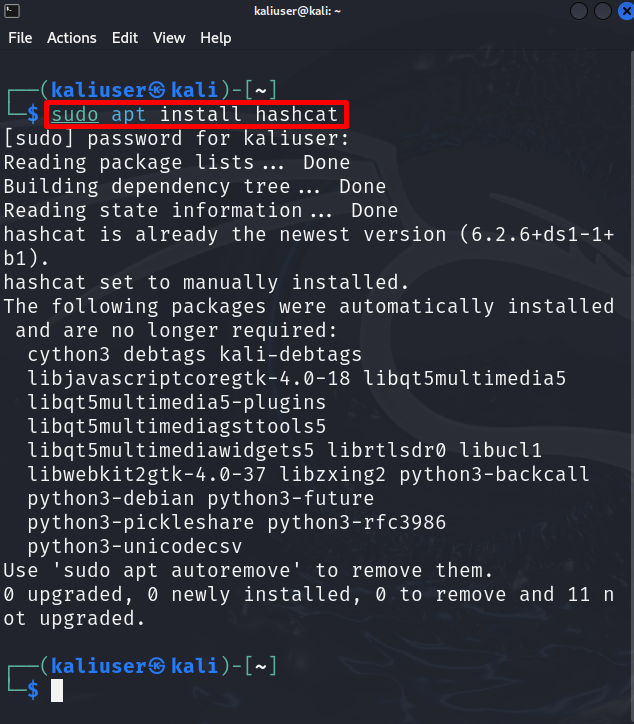

שלב 2: התקן את Hashcat

כעת, התקן את חבילת hashcat בקאלי באמצעות ' apt install hashcat ' פקודה:

סודו מַתְאִים להתקין hashcat

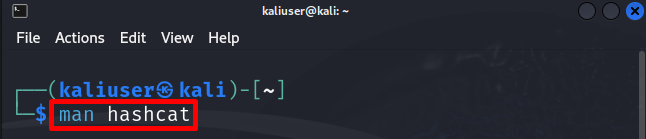

שלב 3: בדוק את מדריך Hashcat

כדי לבדוק את קוד אלגוריתם הגיבוב או לבחור את מצבי ההתקפה של hashcat, בדוק את המדריך שלו באמצעות הפקודה הבאה:

איש hashcat

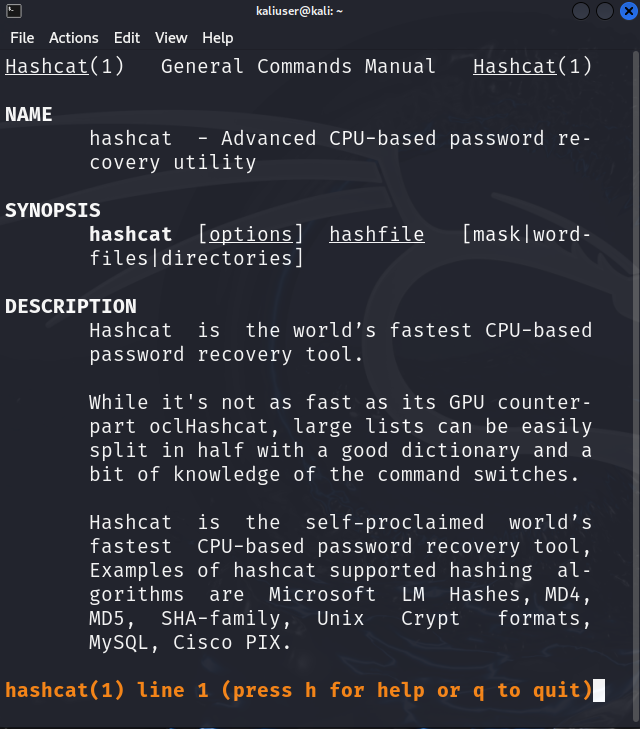

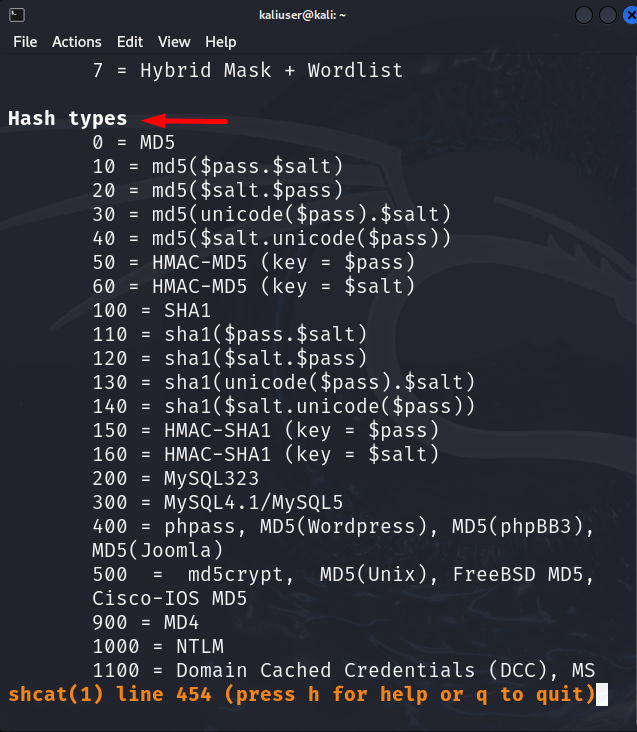

מצב התקפה

כאן, אתה יכול לראות מצבי תקיפה שונים זמינים בכלי ה-hashcat. תיאור קצר של מצבים אלה הוא כדלקמן:

- יָשָׁר: נסה לפצח את הסיסמה מרשימת המילים שסופקה.

- קוֹמבִּינַצִיָה: נסה לפצח סיסמאות על ידי שילוב מילים מרשימות מילים מרובות.

- בכוח הזרוע: הוא מיישם את טכניקת הכוח הגס ומנסה כל דמות מקבוצת התווים שסופקה.

- רשימת מילים היברידית + מסכה: הוא משלב רשימת מילים ומסכה

- מסכה היברידית + רשימת מילים: זה גם משלב מסכות ורשימת מילים.

- מתקפת ההתאחדות: הוא משתמש בשילובים של רמזים המשויכים לסיסמת משתמש או שדה מסוים, כגון שם משתמש, כל מידע אישי או שם קובץ:

סוגי חשיש

סוגי ה-hash שנדרשים לפיצוח מצוינים בסוגי Hash. הקוד של סוג ה-hash משמש לפיצוח סיסמת הגיבוב:

כיצד להשתמש ב-Hashcat בקאלי לינוקס?

Hashcat משתמש ב-CPU ו-GPU crackers ב-Kali Linux שמפצחים ביעילות את הסיסמה מה-hash שסופק. אם אתה משתמש בקאלי לינוקס במכונה וירטואלית, אינך יכול להשתמש במלואו בקרקרים של GPU. עם זאת, hashcat עובד מצוין גם עם מצב CPU. כדי להשתמש ב-hashcat במערכת Kali או במכונה הוירטואלית של Kali, המשתמש חייב להיות בעל לפחות 4 עד 8 GB של זיכרון RAM.

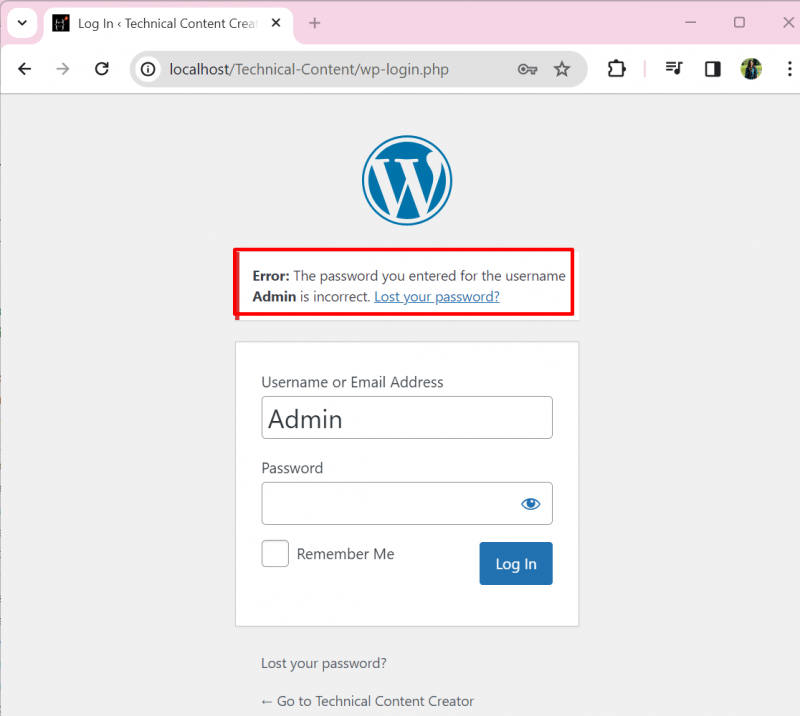

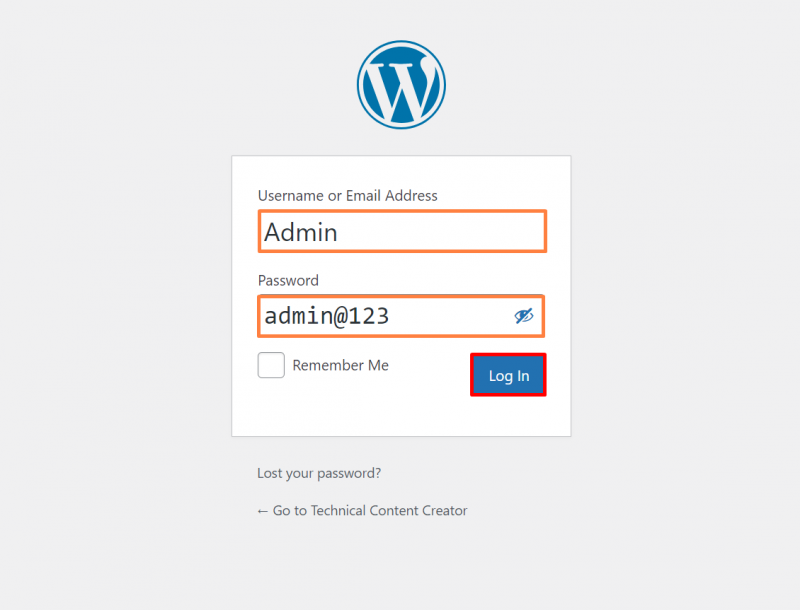

בואו ננסה להבין את השימוש ב-Hashcat עבור פריצת סיסמאות על ידי נטילת דוגמה של אתר וורדפרס. נניח שהמשתמש שכח את סיסמת חשבון הניהול וכעת אינו יכול לגשת ללוח המחוונים של האתר כפי שמוצג להלן:

כעת, נשתמש בכלי hashcat כדי לשחזר את הסיסמה שנשכחה של מנהל אתר וורדפרס. להדגמה נכונה, בצע את ההליך שלהלן.

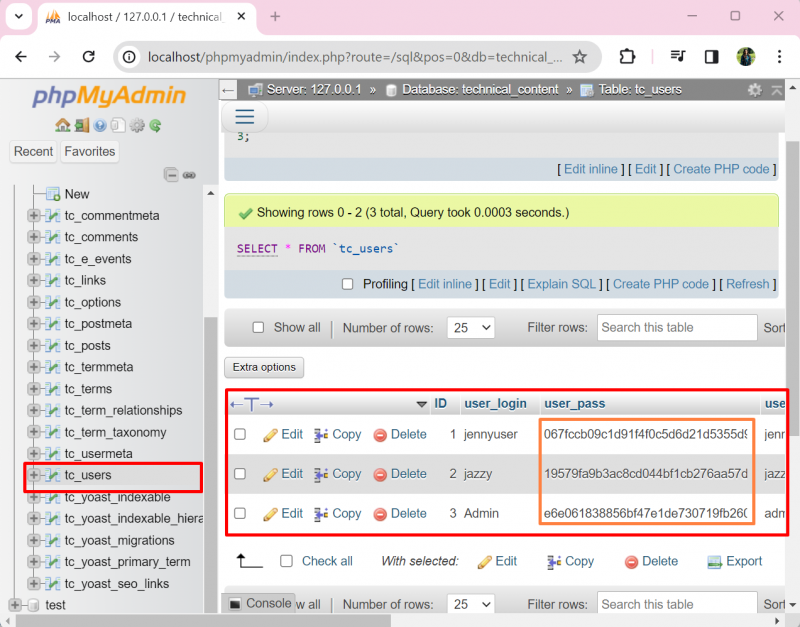

שלב 1: קבל סיסמה מגובבת

למשתמשי אדמין יש בהחלט גישה למסד הנתונים של וורדפרס. בואו נקבל את הסיסמאות המוצפנות של משתמשי האתר ממסד הנתונים:

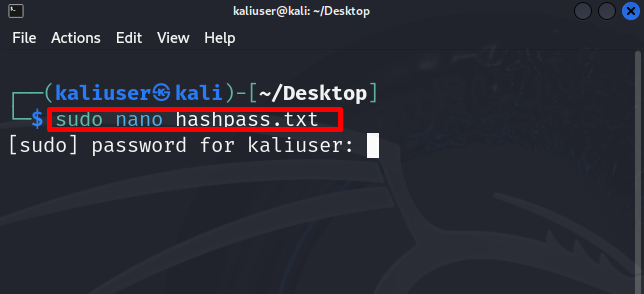

שלב 2: שמור את הסיסמה המגובבת בקובץ הטקסט

לאחר מכן, שמור את גיבוב הסיסמה בקובץ טקסט. כאן, אנו יוצרים את ' hashpass.txt ' קובץ ב' שולחן עבודה ספריית ' באמצעות עורך הננו:

סודו ננו hashpass.txt

שמור את הסיסמה המומרת ל-hash ב-' hashpass.txt 'קובץ. לצורך הדגמה, שמרנו שלוש סיסמאות שכבר הומרו ל-hash דרך ' MD5 ' אלגוריתם גיבוב:

לשמירת הקובץ, לחץ על ' CTRL+S ' וכדי לכבות את העורך, השתמש ב-' CTRL+X '.

שלב 3: ספק מילון רשימת מילים

לאחר מכן, ספק את מילון רשימת המילים שממנו ינסה ה-hashcat להתאים את הגיבובים של המילים עם ה-hashs של הסיסמה שסופקו ב-' hashpass.txt 'קובץ. לצורך ההדגמה, ניצור רשימת מילים משלנו שתכיל 12 סיסמאות שונות:

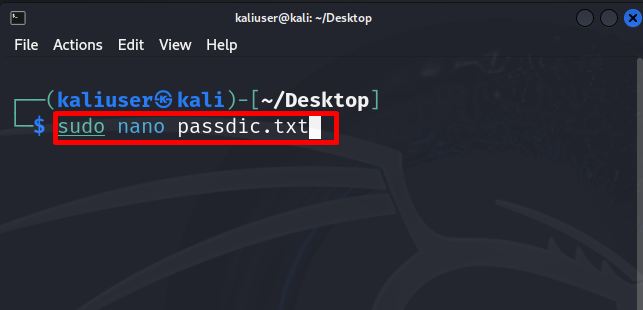

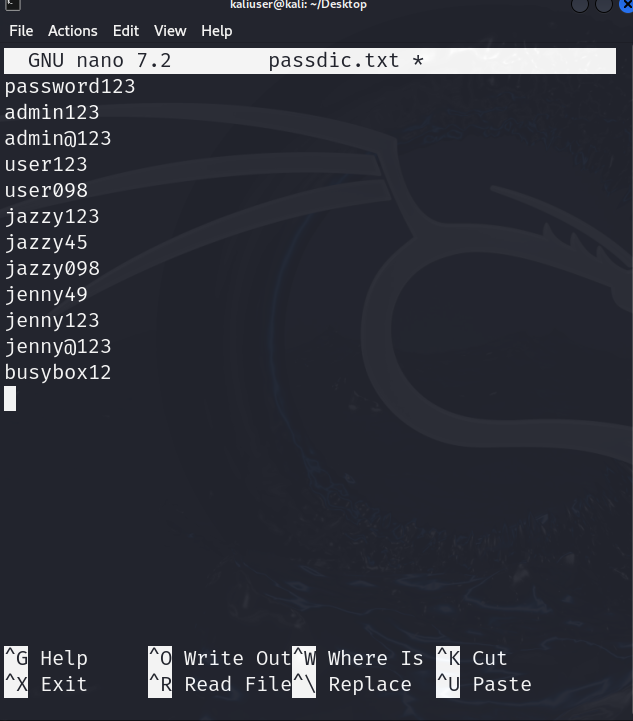

סודו ננו passdic.txt

כאן, שמרנו שילובים שונים של סיסמאות ב' passdic.txt ' רשימת מילים. המשתמש יכול גם להשתמש ברשימת המילים המסופקת של קאלי אשר מוסברת בסעיף שלהלן:

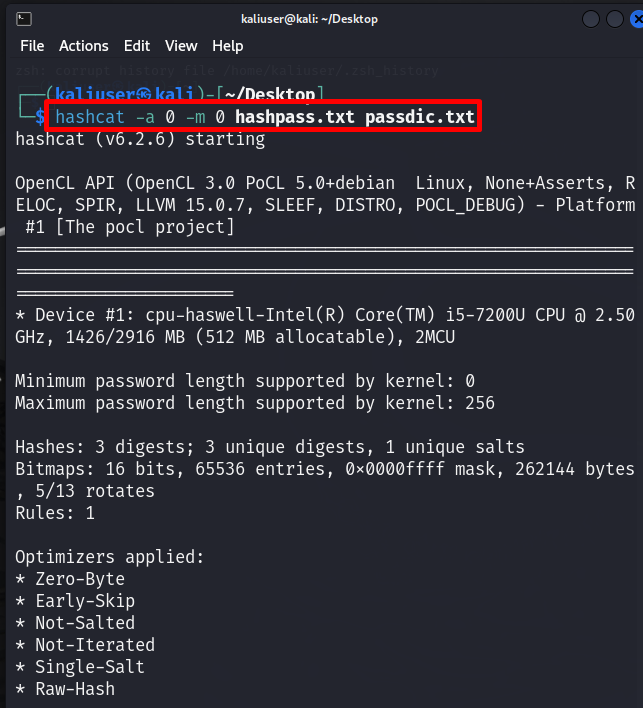

שלב 4: פצח את הסיסמה

כעת, פצח את הסיסמה באמצעות ' hashcat -a <מצב התקפה> -m

כאן, ' -א 0 ' פירושו שהשתמשנו ב' מצב התקפה ישר ' ו' -מ 0 ' פירושו שאנו ממירים גיבוב MD5 לסיסמאות. אז, ניישם את ' MD5 ' אלגוריתם הגיבוב כדי להתאים את הגיבובים של ' hashpass.txt ' לרשימת המילים שסופקה (passdic.txt):

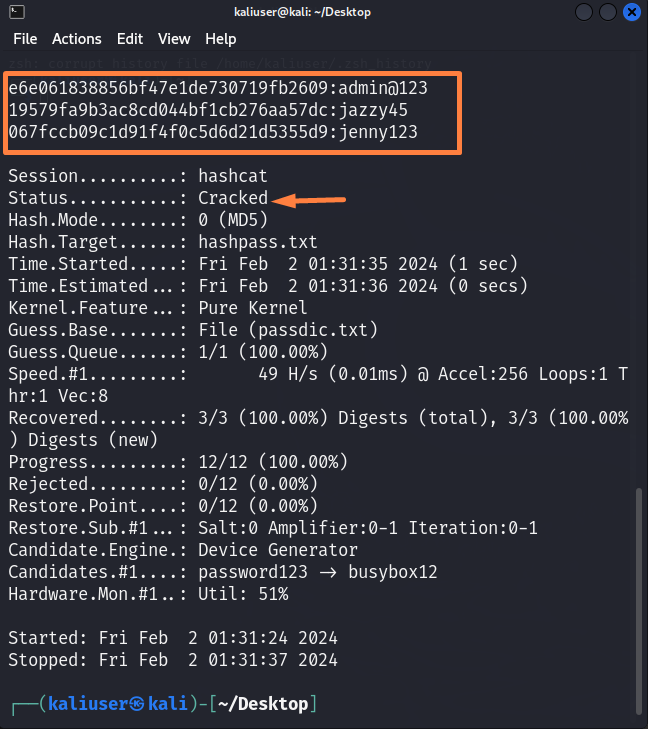

כאן אתה יכול לראות שפיצחנו ביעילות את סיסמת האתר מ-hashs של הסיסמה שסופקו:

שלב 5: אימות

לאימות, בוא ננסה את סיסמת המנהל ' admin@123 ' כדי לגשת לאתר וורדפרס:

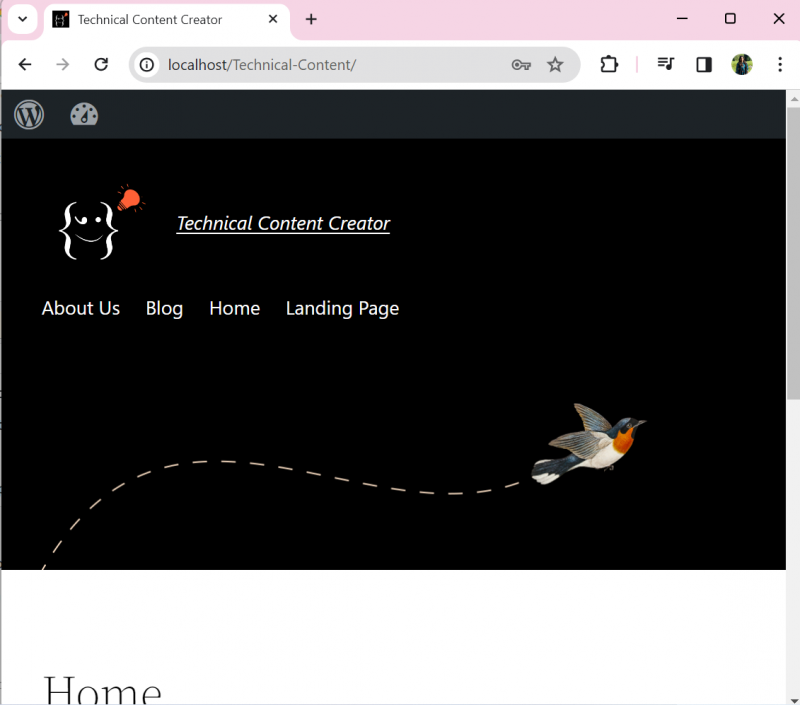

כאן, אתה יכול לראות ששחזרנו בהצלחה את הסיסמה שנשכחה באמצעות כלי ה-hashcat של Kali:

טיפ בונוס: כיצד להשתמש ברשימת המילים של קאלי לפיצוח סיסמאות

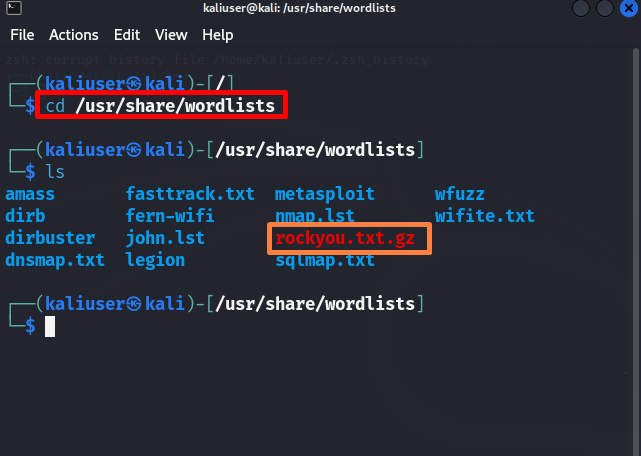

Kali Linux מספקת גם רשימת מילים מותקנת מראש שתשמש לפיצוח סוגים שונים של סיסמאות. רשימת מילים זו מכילה מיליוני מילים ושילובי סיסמאות. כדי להשתמש ב-'קאלי' rockyou.txt ' רשימת מילים לפיצוח סיסמאות, בצע את השלבים הבאים.

שלב 1: פתח את ספריית 'רשימות מילים'.

כדי לפתוח את ' רשימות מילים ', השתמש בפקודה הנתונה:

CD / usr / לַחֲלוֹק / רשימות מיליםלאחר מכן, הפעל את ' ls ' לצפייה בכל הקבצים והספריות של Kali's ' רשימות מילים ' ספרייה. כאן, סוגים שונים של סיסמאות או רשימות מילים זמינים. כדי לעקוב אחר הסיסמאות הרגילות או הישירות כגון סיסמאות חשבון משתמש, אתה יכול להשתמש ב' rockyou.txt 'קובץ:

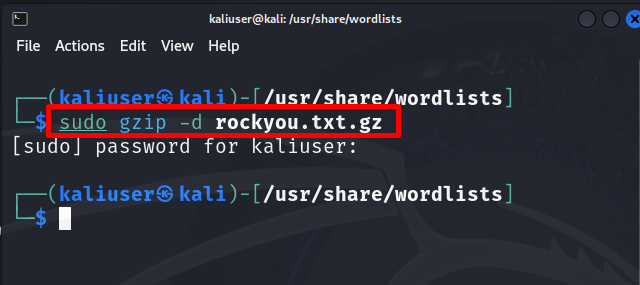

שלב 2: פתח את הקובץ 'rockyou.txt.gz'.

כדי להשתמש ב' rockyou.txt ' קובץ בכלי hashcat, ראשית, פתח את הקובץ באמצעות ' gzip -d rockyou.txt.gz ' פקודה. פעולה זו עשויה לדרוש ' סודו 'זכויות משתמש:

סודו gzip -ד rockyou.txt.gz

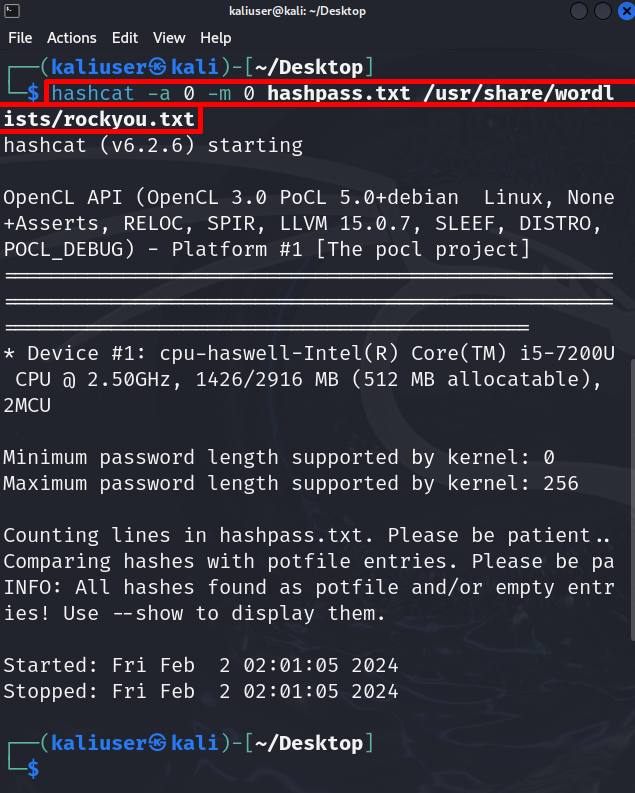

שלב 3: פצח את הסיסמה

כעת, השתמש בפקודה hashcat כדי לפצח את הסיסמה.

hashcat -א 0 -M 0 hashpass.txt / usr / לַחֲלוֹק / רשימות מילים / rockyou.txtכאן, אתה יכול לראות שהפעם השתמשנו ב' rockyou.txt ' קובץ במקום רשימת מילים אישית:

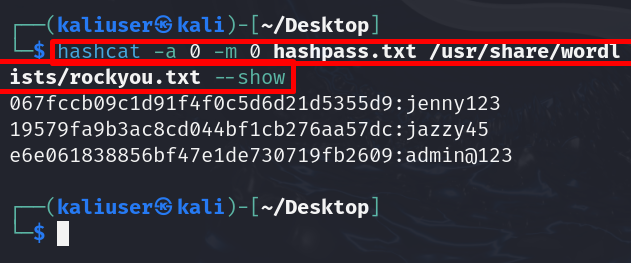

בפלט לעיל, אתה יכול לראות שה-hash נמצאו אך לא ניתן לצפות בהם. כדי להציג את ה-hash, פשוט הוסף את ' -הופעה ' אפשרות בפקודה hashcat:

hashcat -א 0 -M 0 hashpass.txt / usr / לַחֲלוֹק / רשימות מילים / rockyou.txt --הופעה

פירטנו כיצד להשתמש ב-hashcat בקאלי לינוקס.

סיכום

כדי להשתמש בכלי ה-hashcat בקאלי לינוקס, שמור תחילה את הסיסמאות שהומרו ב-hash ב-' .טקסט ' קובץ טקסט. לאחר מכן, התאם את ה-hash של הסיסמה עם קובץ טקסט של רשימת מילים כגון קובץ רשימת המילים של קאלי ' rockyou.txt 'קובץ. למטרה זו, פשוט השתמש ב-' hashcat -a <מצב התקפה> -m